Contrôle d'accès horodaté

Présentation du montage

Logiciel de commande

Télécharger la dernière mise à jour

Difficultés rencontrées

Pour commander le numéro 366

Pour me contacter

Informations sur le montage :

Date de publication :Décembre 2011

Prix approximatif des composants :70-90 euro

Difficultés : **

Temps approximatif de réalisation (câblage + essais) : 1-3 h

1 - Présentation du montage :

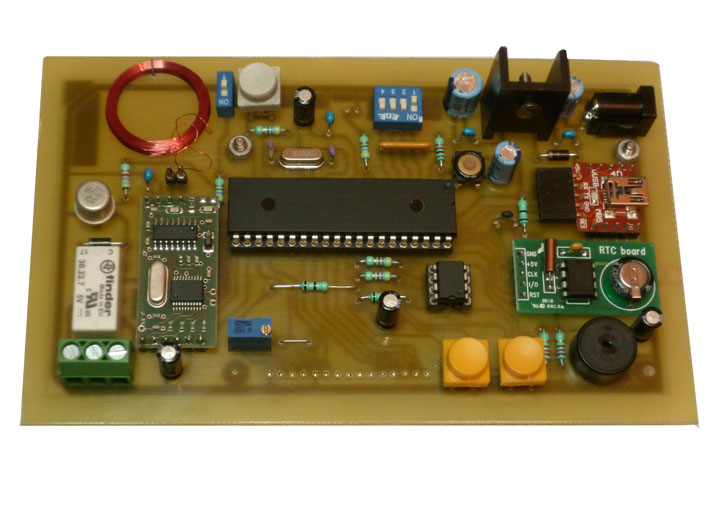

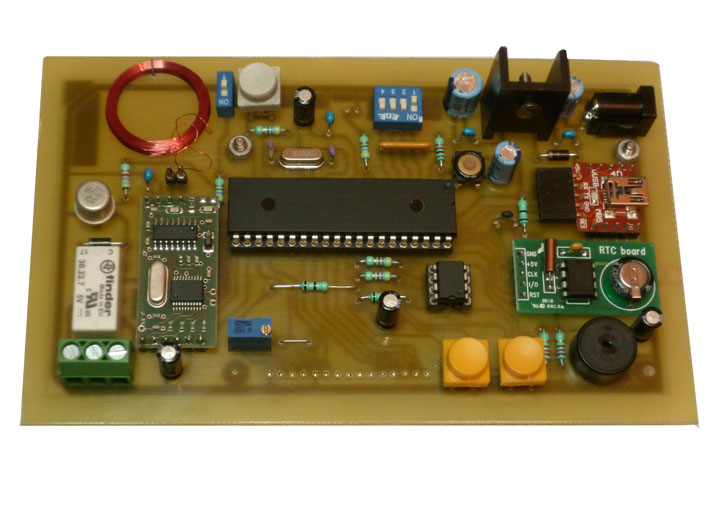

Nous vous proposons de réaliser dans ce numéro un contrôle d’accès utilisant des badges RFID enrichit par une fonction d’horodatage, permettant d’autoriser ou non selon des critères horaires le passage dans un endroit ou un local à accès limité.

Présentation

La technologie RFID (Identification par Radio Fréquence) est un procédé d'identification d’objet apparue voilà déjà plus de cinquante ans, mais dont les applications sont assez récentes et de plus en plus mises en œuvre. Le principe de cette identification par radio fréquence repose sur l'émission de champs électromagnétiques (lecteur) réceptionnés par une antenne couplée à une puce électronique que l’on nomme transpondeur (TRANSmitter/resPONDER) ou encore tag (figure 1 ). Le champ électromagnétique généré par l’émetteur sert de canal à l'information transitant entre le tag et son lecteur, ainsi qu'à l'énergie permettant l’alimentation de la puce du tag.

Une application RFID est donc basée autour d'un lecteur qui émet un signal selon une fréquence déterminée (125khz, 13.56Mhz etc.) vers une ou plusieurs étiquettes radio (tag) situées dans la zone couverte par le champ de lecture (quelques centimètres à plusieurs mètres selon la puissance d’émission). Une fois le signal reçu le tag émet également un signal en retour. Lorsque le tag et le lecteur sont “ synchronisés ” alors un dialogue peut s'établir selon un protocole de communication prédéfini et les données peuvent être ainsi échangées (figure 2 ).

Principe de fonctionnement

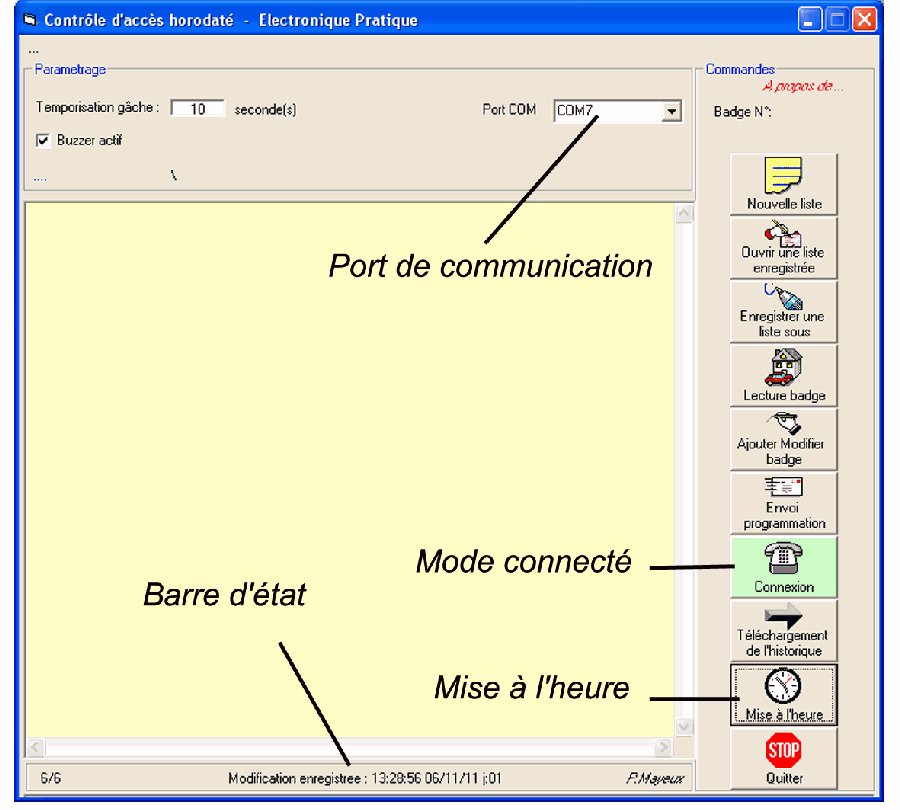

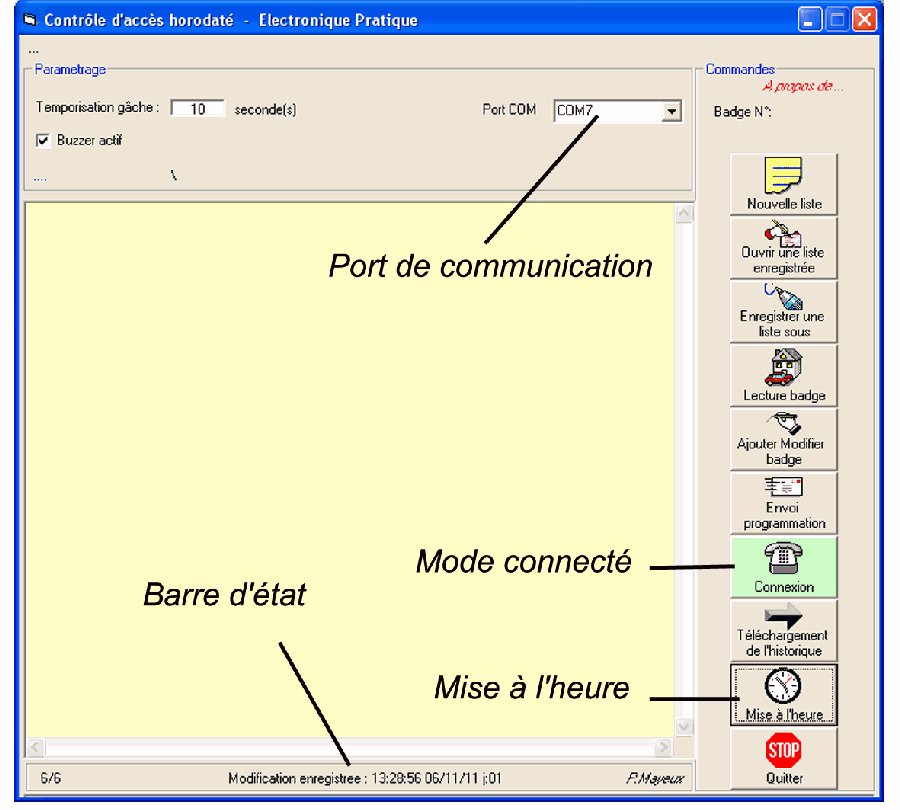

Depuis un logiciel PC vous établissez un fichier de données contenant les numéros de badges à autoriser, le ou les lieux ainsi que les contraintes journalières et horaires. Cette liste est ensuite compilée puis transférée vers le microcontrôleur PIC qui stocke quant à lui toutes ces informations dans une mémoire I2C externe (24C256).

Dès qu’un badge est détecté le microcontrôleur PIC réalise une scrutation dans sa table (stockée en mémoire 24c256) afin de définir si ce numéro de tag existe. Si le numéro est inscrit alors le programme analyse ensuite si le lieu programmé correspond au numéro local définit par la position des switchs sw2. Si le lieu correspond également alors le programme compare le jour de la semaine indiqué par l’horloge temps réel au ou aux jours programmés .Si le créneau journalier est respecté alors le programme compare pour finir l’horaire courant donné par l’horloge temps réel au créneau horaire programmé (heure de début, heure de fin).Si toutes les conditions sont satisfaites alors le microcontrôleur PIC pilote le relais, action qui permettra d’ouvrir la gâche autorisant le passage. Les données du passage (n° de badge,heure d’entrée, date et lieu) sont mémorisées en mémoire eeprom. Il sera possible par la suite via le programme “ acces.exe ” de collecter l’ensemble des passages qui ont été autorisés et enregistrés.

Notez déjà qu’il est possible dans la programmation de définir un critère “ Tous lieux ” ainsi un même badge pourra être utilisé pour circuler sur l’ensemble des 16 lieux autorisés. La même programmation est possible pour les heures en cochant l’option 24h/24 ainsi que pour les jours en cochant l’option 7j/7. Il est également possible de définir un jour dans le mois ce qui limite l’utilisation du badge à une journée seulement. Tous ces critères d’autorisation sont détaillés dans la mise en service.

Logiciel de commande

2 - Téléchargement de fichiers

Les logiciels sont disponibles sur notre site Internet ou bien depuis le menu "Telecharger"

4 - Problèmes rencontrés

5 - Mise à jour

6 - Utilités

Ce contrôle d’accès à badge rfid vous permettra de vous familiariser avec l’identification par radio fréquence et de protéger facilement un local ou un lieu à accès limité. La fonction horaire implémentée dans cette réalisation permet d’ajouter à l’équation de passage des paramètres qui permettront de faciliter la mise en œuvre par rapport aux nombreuses possibilités d’autorisations.